1. はじめに

本⽂書は、対象装置の医療機器に関するIEC 81001-5-1:2019 (JIS 81001-5-1:2023)に従ったユーザー向けのサイバーセキュリティ情報です。15項までは装置特有の事項、16項からはサイバーセキュリティ対応の推奨事項を記載しています。本⽂書は、各医療機関がサイバーセキュリティを確保するための情報の⼀つのため、各医療機関がセキュリティポリシーに従って総合的に検討し、設置時だけではなく、継続的にサイバーセキュリティの対応をお願いいたします。

⼀般的なサイバーセキュリティの対応は、厚⽣労働省の「医療情報システムの安全管理に関するガイドライン」等を参考にして実施をお願いいたします。*1

⼀般的なサイバーセキュリティの対応は、厚⽣労働省の「医療情報システムの安全管理に関するガイドライン」等を参考にして実施をお願いいたします。*1

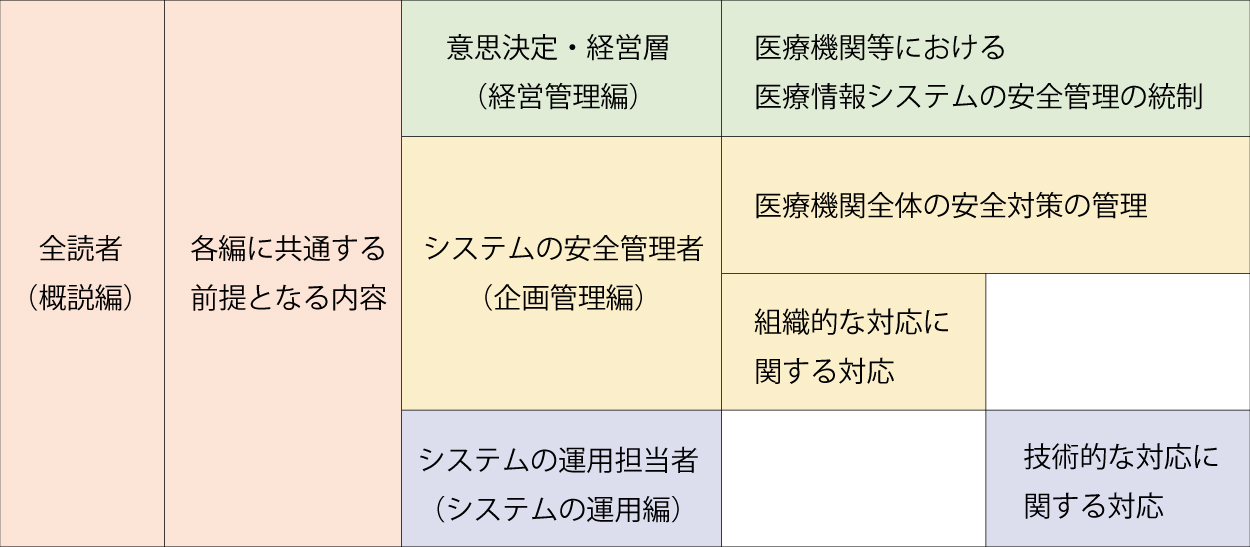

*1 ガイドラインは、概説編、経営管理編、企画管理編、システム運⽤編の4 編で構成されています。

(概説編の図3-1)。

2. 対象装置

型式:AI心電図自動解析プログラムAGX-HAP

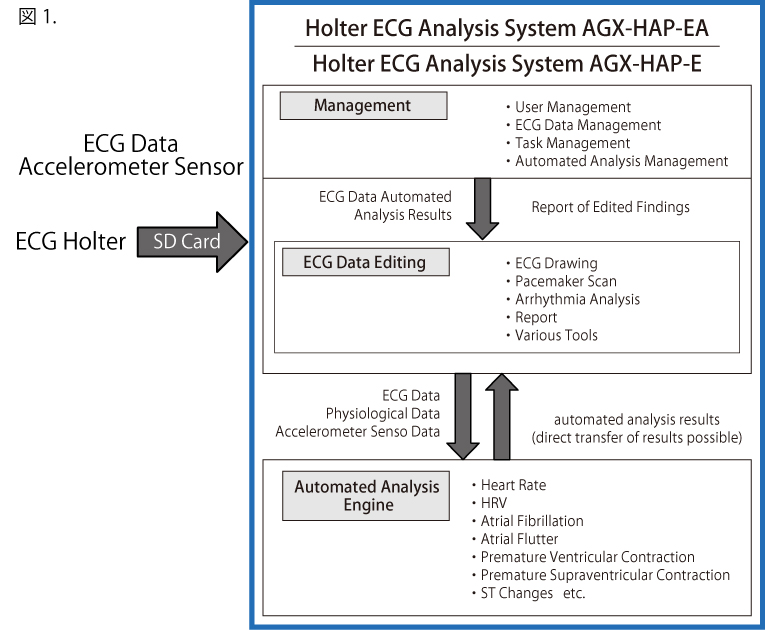

3. システム構成図

図1にシステム構成図を⽰します。

4. 意図する使⽤環境

各医療機関のセキュリティポリシーに従って、サイバーセキュリティが確保された下記環境でのご使⽤をお願いいたします。

- 院内ネットワーク

院内ネットワークに無線LAN をご使⽤の場合は特にご留意をお願いいたします。 - アクセス管理(⼈的・物理的)。

5. 弊社のセキュリティポリシーおよび問合せ窓⼝

AlphaGoX株式会社(以下「弊社」といいます)では、医療機器のサイバーセキュリティを確保するため、継続的に製品の改良やソフトウェアのバージョンアップを⾏っています。

6. キャプチャコンピュータ、モダリティネットワークのハブ

サイバーセキュリティの情報は、弊社にお問合せをお願いいたします。

7. サイバーセキュリティ上のインシデントが発⽣した際の対応⽅法

院内ネットワークのLAN ケーブルを引き抜き、物理的なネットワークの分離をお願いいたします。その後、5 項に記載する弊社のウェブサイトの問合せ窓⼝へ連絡をお願いいたします。

8. 製造業者による医療情報セキュリティ開⽰書(MDS)

5項の参照をお願いいたします。

9. 製品の保証期間

販売後のサイバーセキュリティに関する脆弱性対応については、保証の範囲外とさせていただきます。

10. 製品の耐⽤期間および保守部品の保有期間

サイバーセキュリティに関連した耐⽤期間および保守部品の保有期間については、11項の参照をお願いいたします。

11. サイバーセキュリティの製品寿命の終了 (EOL:End of Life)

弊社では、製品の耐⽤期間の間、製品のサイバーセキュリティを確保するために継続的に製品改良を⾏います。しかし、製品に使⽤しているソフトウェアやハードウェアを原因として製品にセキュリティ上の技術的な問題が発⽣した場合、やむをえず製品のセキュリティのサポートを終了とし、限定的なサポートに移⾏させていただく場合があります。

12. サイバーセキュリティのサポートの終了(EOS:End of Support)

耐⽤期間を超えた製品に関しては、サイバーセキュリティのサポートを打ち切らせていただきます。

13. Windowsの設定および運⽤

Windows は、各医療機関がセキュリティポリシーに従って設定し、運⽤をお願いいたします。設定後および⽇常の使⽤前点検として、医療機器の動作確認をお願いいたします。設定後、医療機器の動作不良(X線撮影の失敗等)が発⽣した場合、弊社は何ら責任を負いかねますので、ご了承をお願いいたします。

14. 外部記憶装置(USBメモリ等)

外部記憶装置やその中の情報は、各医療機関のセキュリティポリシーに従った運⽤をお願いいたします。なお、本医療機器のメンテナンス時(故障解析、修理を含む)のログデータの回収は、マルウェア対策を実施したUSB メモリ等を使⽤します。 USBポートを物理的に塞いでいる場合は、CDまたはDVDを使⽤します。各医療機関のセキュリティポリシーにおいて、前述の外部記憶装置の接続が認められない場合は、各医療機関にてログデータを回収後、本医療機器をご購⼊いただいた販売店(ディーラー)または弊社に安全なデータ形式での送付をお願いいたします。

15. (事業者確認⽤)医療機関におけるサイバーセキュリティ対策チェックリスト(⽇本のみ)

本チェックリストは、厚⽣労働省の「医療情報システムの安全管理に関するガイドライン第6.0 版」の⼀部です。チェックマニュアルには、「事業者と契約していない医療機関においては『事業者確認⽤』による確認は不要です。」と記載されており、事業者がチェックマニュアルを提出する際は、サイバーセキュリティの保守管理契約を前提としています。サイバーセキュリティの保守管理契約の有無については、本医療機器をご購⼊いただいた販売店(ディーラ−)または弊社にお問合せをお願いいたします。

16. ユーザーアカウントおよびパスワード

Windows および3D Accuitomo M のユーザーアカウントおよびパスワードは、医療機器の使⽤開始前に、各医療機関のセキュリティポリシーに従って必ず変更し、運⽤をお願いいたします。変更後、販売店(ディーラー)、弊社は、ログインすることができません。メンテナンス時(故障解析、修理を含む)、管理者権限を持つアカウントでのログインをお願いいたします。なお、アカウント認証のオフ、脆弱なパスワードは推奨しません。また、情報にアクセス可能な⼈員に変更があった際(組織内の⼈事異動や退職等)には、パスワードを変更し、3D Accuitomo Mのユーザーアカウントを無効化することを推奨します。

17. モダリティネットワークの分離

院内ネットワークと本装置のモダリティネットワークは、物理的に分離されているため、モダリティネットワークのハブには、弊社以外の装置(弊社が検証済みの他社装置を除く)の接続をしないでください。また、未使⽤のLAN ポートの保護や監視をお願いいたします。

18. TCP/IP通信のポート

通信に使⽤していないTCP/IP 通信のポートは閉じてください。開いているポートであっても、接続先の制限をお願いいたします。本医療機器の使⽤に必要なポートリストは、5項に記載する弊社のウェブサイトの問合せ窓⼝にご連絡をお願いいたします。ポート設定の変更後は、医療機器の動作確認をお願いいたします。

19. 物理的環境の分離

医療機器または医療機器が接続されたネットワーク上の機器は、物理的に接触可能な⼈の管理、接触可能な場合は監視をお願いいたします。(例:施錠、⼊退室管理、近づいた場合にそれを発⾒できる状態にしておくこと等)

20. ソフトウェアの更新

本製品に搭載されているソフトウェアは、本項に従って更新をお願いいたします。更新の適⽤時期は「内閣サイバーセキュリティセンター(NISC)」や「独⽴⾏政法⼈ 情報処理推進機構(IPA)」、「アメリカ国⽴標準技術研究所(NIST)」が公表する最新の脆弱性情報を参考に、各医療機関のセキュリティポリシーに従ってご検討ください。有料委託については、本医療機器をご購⼊いただいた販売店(ディーラー)または弊社にお問合せをお願いいたします。また、ソフトウェアの更新が医療機器の動作に影響を与えることが確認された場合、5項に記載する弊社のウェブサイトにて案内いたします。

20-1. Windowsの更新

Microsoft 社の情報に基づき、更新をお願いいたします。なお、更新は、医療機器の使⽤時間外を推奨しています。(過去、Windows 更新が⻑時間に渡り、医療機器が使⽤できない状態があったという情報があります。)インストール後および⽇常の使⽤前点検として、医療機器の動作確認をお願いいたします。ここで、本⽂書におけるWindows の更新とは、既設のバージョン(例えば、2024年2⽉時点でのWindows 11 等)内でのマイナー更新を意味します。新規のバージョン(例えば、2024年2⽉時点でのWindows11の後継バージョン)へのアップデートは、関連する弊社のソフトウェアの開発、検証後、5項に記載する弊社のウェブサイトにて案内いたします。

20-2. Microsoft社のソフトウェア(Windows を除く)の更新

ソフトウェアメーカーの情報に基づき、更新をお願いいたします。なお、更新は、医療機器の使⽤時間外を推奨しています。インストール後および⽇常の使⽤前点検として、医療機器の動作確認をお願いいたします。

20-3. SQL Serverの更新

インストール後および⽇常の使⽤前点検として、医療機器の動作確認をお願いいたします。

ここで、本⽂書におけるSQL Server の更新とは、既設のバージョン(例えば、2024年2⽉時点でのSQL Server 2019等)内でのマイナー更新を意味します。新規のバージョン(例えば、2024年2⽉時点でのSQL Server 2022等)へのアップデートは、関連する弊社のソフトウェアの開発、検証後、5項に記載する弊社のウェブサイトにて案内いたします。

ここで、本⽂書におけるSQL Server の更新とは、既設のバージョン(例えば、2024年2⽉時点でのSQL Server 2019等)内でのマイナー更新を意味します。新規のバージョン(例えば、2024年2⽉時点でのSQL Server 2022等)へのアップデートは、関連する弊社のソフトウェアの開発、検証後、5項に記載する弊社のウェブサイトにて案内いたします。

20-4. ソフトウェアの更新

ソフトウェアの更新情報は、5項に記載する弊社のウェブサイトにて案内いたします。更新は、医療機器の使⽤時間外を推奨しています。インストール後および⽇常の使⽤前点検として、医療機器の動作確認をお願いいたします。

21. サードパーティソフトウェアの導⼊

医療機器の安定的な動作のため、医療機器が動作するコンピュータに医療機器と関係のないソフトウェア(弊社が検証済みのソフトウェアを除く)をインストールしないことを強く推奨します。インストールする場合は、インストール後および⽇常の使⽤前点検として、医療機器の動作確認をお願いいたします。インストール後、医療機器の動作不良(X線撮影の失敗等)が発⽣した場合、弊社は何ら責任を負いかねますので、ご了承をお願いいたします。

21-1. マルウェア対策ソフトウェア

マルウェア対策ソフトウェアは、各医療機関のセキュリティポリシーに従って導⼊の要否を決定し、運⽤をお願いいたします。マルウェア対策ソフトウェアに関しては、 マルウェア対策ソフトウェアをご購⼊いただいた販売店または マルウェア対策ソフトウェアのメーカーにお問合せをお願いいたします。マルウェア対策ソフトウェアを導⼊するデメリットは、キャプチャコンピュータの動作が遅延することや誤検出による医療機器への影響です。

マルウェア対策ソフトウェアのインストール時に必要なホワイトリストは、5項に記載する弊社のウェブサイトの問合せ窓⼝にご連絡をお願いいたします。インストール後および⽇常の使⽤前点検として、医療機器の動作確認をお願いいたします。

マルウェア対策ソフトウェアのインストール時に必要なホワイトリストは、5項に記載する弊社のウェブサイトの問合せ窓⼝にご連絡をお願いいたします。インストール後および⽇常の使⽤前点検として、医療機器の動作確認をお願いいたします。

22. ファイアウォール

ファイアウォールは、各医療機関のセキュリティポリシーに従って導⼊の要否を決定し、運⽤をお願いいたします。Windows の機能に関しては、キャプチャコンピュータをご購⼊いただいた販売店(ディーラー)またはメーカーにお問合せをお願いいたします。

ファイアウォールの設定時に必要なホワイトリストは、5 項に記載する弊社のウェブサイトの問合せ窓⼝にご連絡をお願いいたします。設定後および⽇常の使⽤前点検として、医療機器の動作確認をお願いいたします。ファイアウォールの導⼊後、医療機器の動作不良(X線撮影の失敗等)が発⽣した場合、弊社は何ら責任を負いかねますので、ご了承をお願いいたします。

ファイアウォールの設定時に必要なホワイトリストは、5 項に記載する弊社のウェブサイトの問合せ窓⼝にご連絡をお願いいたします。設定後および⽇常の使⽤前点検として、医療機器の動作確認をお願いいたします。ファイアウォールの導⼊後、医療機器の動作不良(X線撮影の失敗等)が発⽣した場合、弊社は何ら責任を負いかねますので、ご了承をお願いいたします。

23. 院内ネットワークの保護

院内ネットワークのサイバーセキュリティは各医療機関のセキュリティポリシーに従って運⽤し、院内ネットワークを通じた医療機器への攻撃を防いでください。院内ネットワークを保護する⽅法の例として以下があります。

- 院内ネットワークに接続する端末を管理・監視し、サイバーセキュリティ上のコントロールされた端末だけが院内ネットワークに接続できるようにする。

- 院内ネットワークに接続された端末のサイバーセキュリティを確保する。

- 院内ネットワークに接続されたネットワーク機器(特に無線LAN ルーター)の設定を確認し、管理された機器やシステム、⼈員だけが院内ネットワークにアクセスできるようにする。また、ネットワーク機器が脆弱性情報を定期的に調査し、必要に応じてファームウェアをアップデートし、脆弱性のないネットワーク機器に置き換える。

24. 医療機器の廃棄

医療機器の利⽤を終了する際は、廃棄する医療機器からの情報流出の防⽌をお願いいたします。⽅法の⼀つとして、医療機器を構成する記憶媒体(例: HDD,SSD)を物理的に破壊することがあります。